Nuovo misterioso malware scovato nei nuovi Mac M1. Secondo le società di sicurezza potrebbe essere potenzialmente dannoso

Negli ultimi giorni, la società di sicurezza informatica Red Canary, ha scoperto la presenza di un nuovo malware che può essere compilato ed eseguito sui Mac M1.

Il pacchetto misterioso è stato chiamato Silver Sparrow e sembra che utilizzi un’API Javascript del programma di installazione di macOS, per eseguire comandi sospetti. Dopo averlo osservato per oltre una settimana, né Red Canary né i suoi partner di ricerca hanno osservato un payload finale. Perciò, la minaccia esatta rappresentata dal malware, rimane un mistero.

Nonostante ciò, la società ha dichiarato che potrebbe rappresentare seriamente una minaccia:

Sebbene non abbiamo ancora osservato silver sparrow inviare payload maligni, la sua compatibilità con i chip m1, la portata globale, il tasso di infezione relativamente alto e la maturità operativa suggerisce che il malware rappresenti una minaccia serie, posizionata univocamente per fornire un patload potenzialmente impattante.

Secondo Malwarebytes, Silver Sparrow dal 17 Febbraio, ha già infettato oltre 29.139 sistemi in oltre 153 paesi. I più impattati sono Stati Uniti, Regno Uniti, Canada, Francia e Germania.

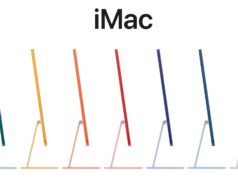

I Mac basati Intel che eseguono il pacchetto dannoso mostra semplicemente una finestra vuota con un messaggio “Hello, World!”. I Mac M1 invece, mostrano una finestra rossa con scritto “Ce l’hai fatta!”.

/article-new/2021/02/you-did-it-silver-sparrow.png?lossy)

Per aiutare gli utenti, Red Canary ha condiviso alcuni metodi per rilevare un’ampia gamma di minacce su macOS. Tuttavia, questi non sono specifici per rilevare il nuovo virus:

- Cerca un processo in esecuzione chiamato PlistBuddy insieme a una riga di comando contenente quanto segue: LaunchAgents and RunAtLoad and true. Questa analisi aiuta a trovare più famiglie di malware per macOS che stabiliscono la persistenza LaunchAgent.

- Cerca un processo in esecuzione chiamato sqlite3 insieme ad una riga di comando che contiene: LSQuarantine. Questa analisi aiuta a trovare più famiglie di malware macOS che manipolano o cercano nei metadati i file scaricati.

- Cerca un processo che in esecuzione chiamato curl insieme a una riga di comando che contenga: s3.amazonaws.com. Questa analisi aiuta a trovare più famiglie di malware per macOS utilizzando i bucket S3 per la distribuzione